自動車サイバーセキュリティリスク管理とそれを自動化する理由

地球上の生き物はすべて、様々な場面で当然のこととしてリスクマネジメントを実践し、自分への影響を考慮して意思決定を行っています。私たち人間の世界でも、リスク管理はさまざまな産業に組み込まれています。例えば、食品業界では食中毒をはじめとする食品由来のリスクマネジメントを実施しています。金融業界では、投資家は不確実性があるなかで意思決定を行っています。医療業界では患者の安全を最優先し、建設業界では環境を守ることが重要です。 それぞれの業界は、独自の規制やプロセスに従ってリスク管理を行っているのです。

自動車業界においては、路上で自動車を運転することで発生するリスクを考慮しなければならないことは明らかです。この業界では、安全リスクマネジメント、サプライチェーンリスクマネジメント、品質リスクマネジメント、オペレーショナルリスクマネジメントなど、さまざまなリスクマネジメントプロセスが存在します。近年では、サイバーセキュリティリスクマネジメントという新しいリスクマネジメントが必要になってきています。

自動車のサイバーセキュリティに対する懸念の高まりを受けて、規制団体や業界団体は規格やガイドラインの策定に着手しました。ISO/SAE 21434国際規格「Road vehicles – Cybersecurity engineering (路上走行車両-サイバーセキュリティエンジニアリング)」は2021年に発行されており、自動車のライフサイクルを通じてサイバーセキュリティを確保するための枠組みを示しています。さらに、2021年1月22日に発効した「サイバーセキュリティおよびサイバーセキュリティ管理システムに関する国連規則第155号(UNR155)」があります。この国連規則は、国連欧州経済委員会(UNECE)が自動車規制調和世界フォーラム(WP.29)の一環として策定したものです。UNR 155は、自動車メーカーが自動車のライフサイクルを通じて効果的なサイバーセキュリティ対策を実施することを目的としています。同規制は、サイバーセキュリティ管理システム(自動車向け CSMS)を構築し、サイバーセキュリティリスクを評価・軽減してサイバー脅威から自動車を保護することをメーカーに求めています。EUと、日本や韓国などのアジア諸国がこの規制を採用しています。これらの地域では、すべての新型車両がUNR155に準拠する必要があります。2024年7月からは、新たに生産されるすべての車両がUNR155に準拠しなければならないとされています。

2つの重要な概念を理解することが重要です: 「脅威」と「リスク」です。脅威とは価値あるものを侵害する可能性のあるものであり、リスクとは可能性と確率を伴う脅威です。脅威分析とリスク評価(TARAとも呼ばれます)とは、実際のリスクとして顕在化する可能性のある脅威を特定し、それらのリスクについて意思決定を行うプロセスです。リスクは、受容することも、緩和策を実施して低減することも、根本原因に対処して回避することも、リスクが属する別の当事者に移転することもできます。米国国立標準技術研究所が発表した世界的なNISTサイバーセキュリティフレームワークは、組織内のサイバーセキュリティリスクを管理するための共通言語とベストプラクティスを5つのゾーンに分けて提供しています。それは、 特定(Identify)、防御(Protect)、検知(Detect)、対応(Respond)、回復(Recover)です。

自動車のサイバーセキュリティリスクマネジメントに話を戻すと、脅威分析とリスク評価(TARA)の実施は、サイバーセキュリティ規制UNECE W.29 UNR 155のさまざまな要件で言及されています。TARAの実施フレームワークは、ISO/SAE 21434:2021規格に概説されています。しかし、これらの文書では、脅威分析の特定の手法を規定していないため、TARA を実施する組織が、そのスキルと能力に基づいて手法を選択できる柔軟性がでてきます。ISO/SAE 21434:2021規格は、使用可能な手法の例として、EVITA、PASTA、STRIDEを含むさまざまな脅威モデリングアプローチについて言及しています。 自動車のサイバーセキュリティの懸念と交差する組織は、ISO/SAE 21434規格とNISTサイバーセキュリティフレームワークの両方に従うことを選択することができます。

プラクシディティ エックス(旧アルガス)の脅威分析のベストプラクティスは、マイクロソフトのエンジニアが最初に開発したSTRIDEと呼ばれる脅威分析モデルに基づいており、これはサイバーセキュリティの脅威モデリングに活用されています。これは、脅威を6つのカテゴリーに分類します: Spoofing(なりすまし)、Tampering(改ざん)、Repudiation(否認)、Information Disclosure(情報漏洩)、Denial of service (サービス拒否)、Elevation of privilege(権限昇格)です。

STRIDEを使う理由

複数のサイバーセキュリティアーキテクトを一つの部屋に集め、ターゲットシステムに対する脅威を分析するよう依頼した場合、それぞれが異なる脅威を分析する可能性が高く、中には特定の脅威を見逃す可能性さえあります。組織として、脅威分析プロセスの共通基盤を確立し、包括的で正確なカバレッジを確保することを目指しています。STRIDEを使用することで、完全性と予測可能性を提供することでこれらのニーズに対応し、それが現場で広く採用されている理由です。同様に、STRIDE は、予算やリソースが限られている小規模な組織であろうとも、あらゆる規模の組織に適しています。STRIDEはシンプルなフレームワークであり、専門家を訓練してこれを導入することも可能です。

TARAを自動化する理由

一方では、TARAはサイバーセキュリティのプロセスであり、特にリスク処理の決定やセキュリティ管理策の導入の提案に関しては、機械ではマネできない人間の判断や創造性が必要な場合があります。その上、自動化されたシステムの定期的なメンテナンス作業も忘れてはいけません。 一方、自動車業界では、TARAは製品開発のライフサイクルの中で、変更要求や新たなサイバーセキュリティの脆弱性やインシデントの発見などをきっかけに、ある程度の期間がたてば変更されることがあります。そのため、プロセス全体を自動化することで、専門知識を活用し、TARAを実行する体系的な方法を知りたいと考えています。特に、このプロセスについて多くの知識を持つ経験豊富な企業であれば、自動化によって質の高い結果を得ることができます。

自動化TARAがSTRIDEを採用する理由

上述したように、STRIDEのようなシンプルな脅威モデリングアプローチと組み合わせた自動化プロセスを使用することは、限られた時間で質の高い結果を得るための確実な方法です。また、人為的なミスや質の低い脅威の特定を減らすことで、一貫性と正確性が得られます。さらに、このようなツールの結果は非常に明確であるため、リスクを処理し、開発や対策のためのセキュリティ要件を検討するプロセスが容易になります。

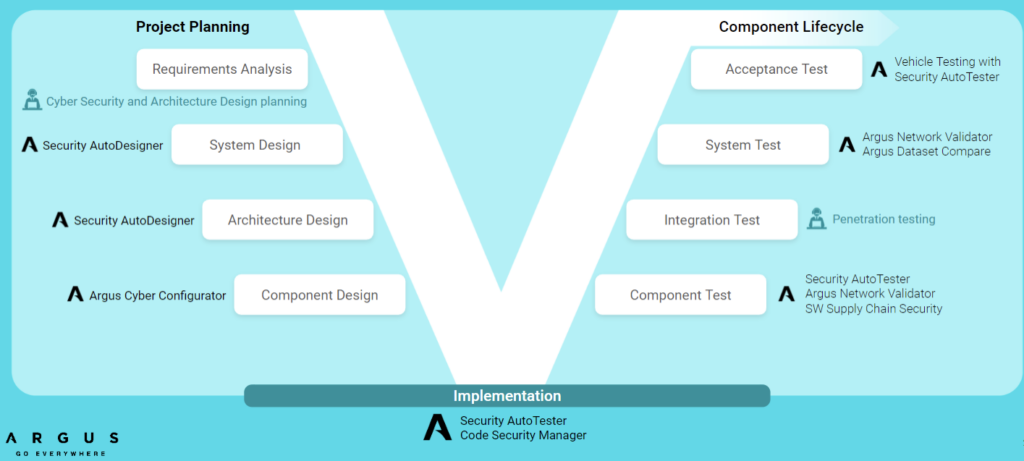

PlaxidityX TARA自動化ツール

PlaxidityX TARA自動化ツールであるSecurity AutoDesigner(PlaxidityX DevSecOps Platformの一部)は、STRIDE脅威モデリングに基づき、車両アーキテクチャ、システム、コンポーネントのセキュリティソリューションをゼロから提供します。このソリューションはISO/SAE 21434:2021に準拠しています。このツールは、さまざまなトリガーに基づいて簡単に修正できるように設計されており、特定の組織スキルに合わせて調整できます。さらに、Security AutoDesignerは、脅威分析プロセスにおいてUNECE W.29 R155の付属書5(脅威カタログ)を考慮するように設計されています。

このツールは、AI機能を使ってすべての分析データを自動的に生成し、1つのレポートに統合します。このデータは、プラクシディティ エックスの専門家によって構築されたプラクシディティ エックスの脅威カタログデータベースから来ています。これは、OEMやTier-1 / Tier-2サプライヤーにTARAプロジェクトを提供してきた長年の豊富な経験に基づいています。

Vモデルに基づいた包括的なプラクシディティ エックス製品

結論として、自動車のような産業において、リスク管理、特にサイバーセキュリティは極めて重要です。ISO/SAE 21434やUNR 155のような新しく作られた標準に則ったアプローチがある一方で、STRIDEのような方法論は、PlaxidityXのTARA自動化ツールに代表されるように、自動車サイバーセキュリティのための包括的な脅威分析とリスク評価を確実にする体系的な方法を提供しています。

Security AutoDesignerについてはこちらから詳細をご覧ください。

執筆:2024年06月05日