「はい、チーズ!」自動車ペネトレーションテストの事例から考えるプライバシーリスク

現代の車両は複雑に相互接続されたシステムへと進化しており、本質的にはモバイル型のコンピューティングハブへと変貌しています。これにより、車両は膨大な量のデータを収集、処理、やり取りするようになっています。このデータには、リアルタイムおよび過去の位置情報、連絡先情報など、個人のプライバシーに関わるセンシティブな情報が含まれています。さらに、車載マイク、カメラ、その他多様なセンサーが加わることで、プライバシー侵害のリスクは一層高まっています。

車載インフォテインメントシステム(IVI)がプライバシーリスクの問題の大部分を占めていますが、それだけが問題のコンポーネントというわけではありません。データはさまざまな電子制御ユニット(ECU)の間でやり取りされ、外部サーバーにまで送られることもあります。つまり、潜在的なプライバシー侵害の攻撃対象は車両全体のシステムに広がっているのです。本ブログでは、PlaxidityXのリサーチチームが実施した車両に対するペネトレーションテストにおいて発見されたプライバシー問題、およびそこから派生する影響について、3つの事例を紹介します。

「Google、全員の居場所を教えて」

この最初の事例は車両そのものに直接関係しているわけではありませんが、より広範なデータリスクを示しています。つまり、車両データが外部サーバーに送信される場合、懸念すべきは車両自体のセキュリティだけではないということです。車両のデータが外部サーバーに送信される場合、もはや車両のセキュリティだけを気にしていられません。

このテストの最中、車両とインターネットの間でやり取りされるデータ通信を受信し、「干し草の山から一本の針」を探すかのように、1つでも脆弱な通信経路がないかを調査しました。そして、車両と自動車メーカーのサーバー間で、セキュアではないプロトコルが使われている通信経路を特定しました。

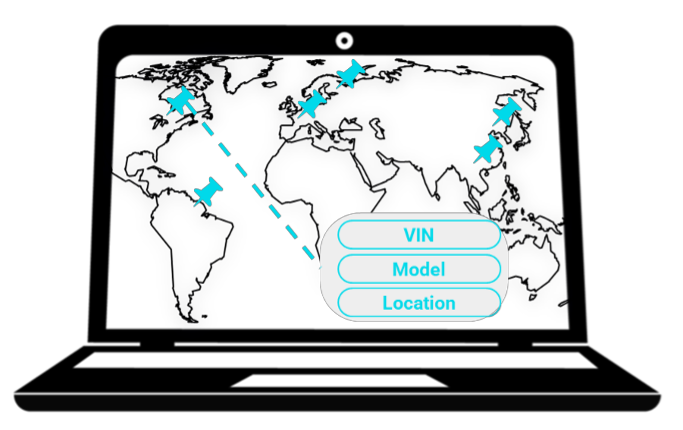

データは平文で送信されていなかったものの、そのサーバーのIPアドレスに対してポートスキャンを実施したところ、認証不要のオープンAPIが存在することが判明しました。さらに驚いたことに、パスワード保護されたWebインターフェースも見つかり、最終的にブルートフォース攻撃によって侵入に成功しました。内部を調査すると、国内に存在するすべての車両のリアルタイムの位置情報、車両識別番号(VIN)、およびモデル名を閲覧することができました。一体、自分の個人情報を世界中に公開したいと思う人がいるでしょうか。さらに、このAPIは設計上、特定の位置にある車両を検索することも可能でした。こうしたシステムは一般的ではないと思われるかもしれませんが、実際にはそうではありません。ほんの数か月前にもセキュリティ研究者の Sam Curry 氏によって、同様のケースが公開されています。

図1-発見されたウェブインターフェースの図

これらの脆弱性は、特定の車両の位置を示すだけでなく、場合によっては車両全体の運用ロジスティクスまで明らかにしてしまう恐れがあります。原則として、このような情報はそもそも保存されるべきではありません。VIN-車種-位置情報が匿名化されずに全車両分記録されているのは、明らかなプライバシー侵害です。この事例では、外部インターフェースの通信経路が脆弱であり、車両全体のシステムレベルでサイバーセキュリティの包括的な検証が必要であることを強調しています。

こうした情報を車両に保存するのに妥当な理由があるかもしれません。では、その結果どうなるのか?それが次のユースケースへとつながります。

無断で車内を撮影、送信

現代のデジタル時代において、自撮りをSNSでシェアするのは一般的な行動です。車内で自撮りをしようとしたことがある方なら、それが案外難しいことをご存じでしょう。しかし、心配することはありません。最近の車両には、車内での自撮り(カー・セルフィー)用のカメラが搭載されるようになっています。しかし、新しい技術機能には必ずといっていいほどセキュリティやプライバシー上のリスクが伴います。

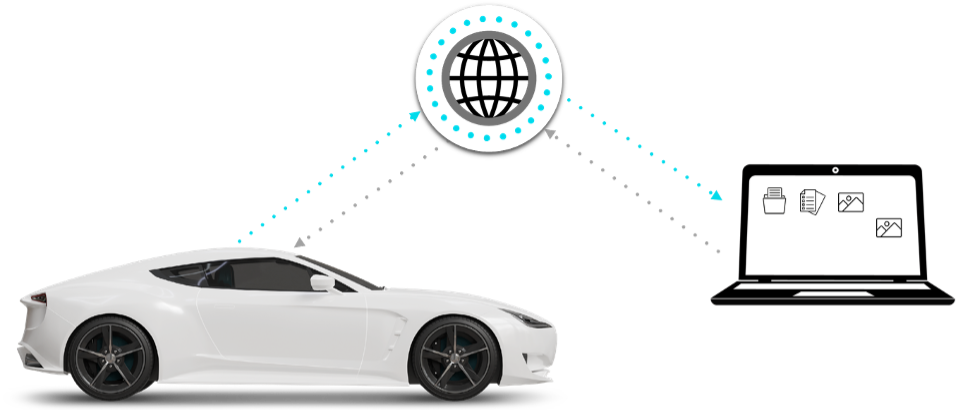

このケーススタディでは、カー・セルフィーカメラを搭載した車両を調査しました。私たちはまずIVIシステムへアクセスし、そこに保護されていないMQTT(Message Queuing Telemetry Transport)サービスが稼働していることを発見しました。IVIのインターフェース機能をいろいろと調査した結果、写真撮影をトリガーにMQTT経由でブロードキャストメッセージが送信されることがわかりました。さらにカメラ制御の仕組みを調べていくと、このMQTTチャネルを使って車載カメラの操作も行えることが判明しました。

また、テレマティクス制御ユニット(TCU)およびゲートウェイを経由して追加アクセスを確立し、私たちが立ち上げたサーバーに対してリバースシェル接続を確立することにも成功しました。これにより、遠隔から車両にコマンドを送って写真を撮影し、その画像を私たちのサーバーに送信することが可能になりました‐つまり、ユーザーへ通知もせず、同意も得ずに、です。

図2-攻撃の図解。攻撃者はコマンドを送信し、車両からリアルタイムの画像を取得。

もし、画像の撮影にIVIとの常時物理的な接続が必要だったとしたら、それでも問題はあるかもしれませんが、実行可能性は極めて限定的であり、プライバシーの懸念もありませんでした。しかし、他のECUや車両全体のエコシステムに存在する問題を悪用することで、こうしたコマンドを遠隔から実行することに成功しました。その結果、ユーザーにとってのプライバシーリスクとその脅威の実現性が大きいことがわかりました。さらに重要な点として、このサービスは保護されていませんでした(つまり暗号化されていませんでした)。もし、プライベートな情報の送信や保存がどうしても必要なのであれば、このユースケースは個人情報を暗号化することが重要であると強く示しています。

「Siri、私のデータを取得して」

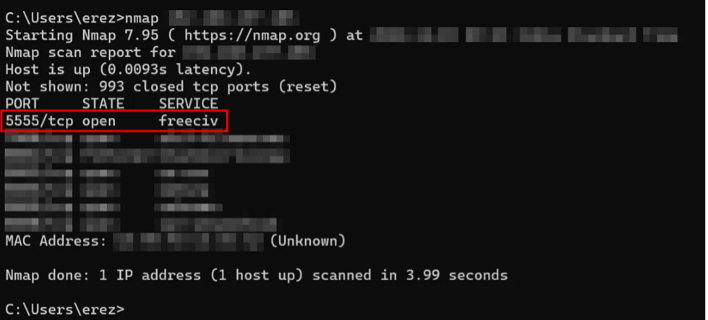

スマートフォンは、私たちの生活に欠かせない存在となっています。通話やメッセージのやり取りはもちろん、ナビゲーション、ゲーム、さらには決済まで、あらゆる用途に対応するアプリが揃っており、スマートフォンはとても素晴らしいツールです。そして最近では、車両の操作まで可能になっています。技術の進化に伴い、自動車メーカーは従来の物理的な鍵から、デジタルキーやモバイルアプリを使った車両の制御・監視へと移行しつつあります。しかし、この便利さは新たなリスクも招いています。このプロジェクトでは、車両と車両所有者のスマートフォンアプリとの通信を対象としました。自動車メーカーは、車両とのすべての通信が適切に暗号化されるよう対策を講じていましたが、それでも不正アクセスを完全に防ぐには不十分でした。

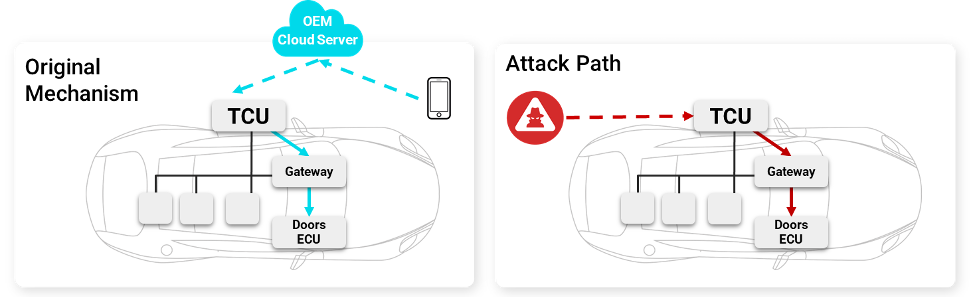

図3-IVI上で保護されていないデバッグ接続

標準的な攻撃手法から始め、私たちはまず車両のWi-Fiネットワークへのアクセスに成功し、TCU上に保護されていないデバッグインターフェースを発見しました。この入口を経由して、車両を私たちが立ち上げたサーバーに接続し、リモート接続を確立しました。システム内部を調査した結果、所有者のスマホアプリはMQTTプロトコルを使って通信していることが分かりました。MQTTとは、IoTで用いられるパブリッシュ/サブスクライブ方式の通信プロトコルであり、パブリッシャーが特定のチャンネルにメッセージを送信し、サブスクライバーは正しい資格情報と証明書があればそのメッセージを受信できます。

私たちの目的は、車両アプリのMQTTチャンネルをサブスクライブし、リアルタイムのデータを取得することでした。TCU内を調査する中で、データは暗号化された状態でIVIへ転送されていることが判明しましたが、私たちはIVIにはデバッグアクセスができませんでした。そこで、必要な資格情報と証明書を取得して、TCUから直接チャンネルをサブスクライブできるように試みました。必要な情報が含まれていると見られるIVIを車両から切断し、その外部フラッシュメモリのピンを探って内部データを読み出しました。さらに分析を進めたところ、ユーザー名、パスワード、証明書が暗号化されることなくセキュアメモリではなくフラッシュメモリ上に保存されていることが明らかになりました。これにより、それらの資格情報を抽出することが可能となりました。この資格情報により、私たちはTCUからMQTTサーバーへのサブスクライブに成功しました。

サブスクライブすると、車両の位置情報、現在の走行速度、ナビゲーションデータなど、非常にプライベートでセンシティブな情報が明らかとなりました。さらに、クラウド関連の情報、トークン、URL、その他の機密情報を含むメッセージもありました。このケースは、直接関係のない攻撃からもプライバシーへの重大な影響が生じ得ることを示しており、重要な情報のみを暗号化することは万能策ではないという事実を裏付けています。真のデータ保護には、車両全体のエコシステムを包括的に保護することが不可欠なのです。

図4-オリジナルのリモートコマンドメカニズムの図解、および攻撃手法

「PlaxidityX、これらの問題への軽減策を提案して」

車両はますます相互接続されたコンピューティングプラットフォームとして機能するようになり、バックエンドサーバー、モバイルアプリ、クラウドサービスとのリアルタイムなデータ交換が可能になっています。このような接続性は多くのメリットをもたらす一方で、攻撃対象領域が広がり、サイバー脅威やプライバシー侵害に対する新たな攻撃経路が生まれることにもつながります。したがって、堅牢なセキュリティ対策が不可欠です。

私たちPlaxidityXが自動車メーカーと実際に取り組んできた経験に基づき、自動車システムを保護するためのベストプラクティスを以下に紹介します。

- 外部通信のすべてを暗号化する 車両とバックエンドサーバー間でやり取りされるすべてのデータを完全に暗号化し、不正な傍受を防ぎましょう。

- 堅牢な認証の導入 通信経路、バックエンドサーバー、APIには適切な認証メカニズムを実装し、車両とバックエンド間の通信の不正アクセスリスクを低減しましょう。

- 複雑な資格情報の使用 推測されやすいIDやパスワードを避け、複雑性が高いパスワード要件を適用することで、ブルートフォース攻撃のリスクを低減させましょう。

- 秘密鍵および認証情報の安全な保存 秘密鍵や認証情報は、安全かつ制御された環境、たとえばハードウェアセキュリティモジュール(HSM)などに保存しましょう。

最後に

ECUがサイバー攻撃の侵入口となり得る時代において、車両がこれまで以上に多くのデータを生成、収集するようになった今、プライバシーリスクはかつてないほど高まっています。車両ユーザーのプライバシーを保護し、接続されたシステムの完全性を確保することは、個別のコンポーネント単位の問題としてではなく、車両全体を通じた統合的な取り組みとして最優先すべき課題です。こうしたリスクの発見と軽減に有効なアプローチの一つが、車両レベルでの包括的なペネトレーションテストです。これは、システム全体にわたる現実的な攻撃シナリオをシミュレートすることで、個々の弱点を特定するだけでなく、発見されにくい相互依存的リスクもみつけることができます。

※本ブログで紹介したペネトレーションテストは、Erez Alfasi、Omer Mayraz、Ilya Dubnov らと協力して実施され、本ブログで取り上げた多くの脆弱性の発見に貢献しています。

PlaxidityXリサーチグループについて

PlaxidityXリサーチグループは、サイバーセキュリティおよび自動車分野における数十年にわたる専門知識を活かし、自動車メーカーおよびTier 1サプライヤーと連携して多数のペネトレーションテストおよび調査プロジェクトを実施してきた実績を有しています。これにより、お客様のサイバーセキュリティ体制の強化や、UN-R155、UN-R156、ISO/SAE 21434といった規格への準拠を支援しています。自動車アーキテクチャ、通信プロトコル、業界規格に関する優れた理解力を強みに、PlaxidityXリサーチグループは、自動車のペネトレーションテスト、TARAとサイバーセキュリティアーキテクチャデザイン、UN-R155およびISO/SAE 21434に基づくサイバーセキュリティ・コンプライアンスなど幅広い自動車向けサイバーセキュリティサービスを提供しています。

執筆:2025年07月13日