トラックのサイバーセキュリティ:脅威に立ち向かう

現在のコネクテッドカーやソフトウェア・デファインド・ビークルは、しばしば「走るコード」と表現されます。もしそれが的確な表現であるならば、最新世代の商用車、特に電動トラック(eトラック)や自動運転トラックは「走るスーパーコンピューター」と呼ぶべきでしょう。

トラック向けの車載およびリモートのソフトウェアシステムの数は増加しており、運送会社は業務効率の向上や安全性の強化を図ることが可能となっています。一方で、このような車両のコネクティビティにより、機密情報の窃取、車両運行状況の追跡、さらには重要機能の不正操作を目的としたサイバー脅威にさらされる機会も増加しています。さらに、商用車は一般的な乗用車に比べてはるかに長距離を走行し、耐用年数も長いことから、サイバーリスクがより一層高くなっています。

こうした動向を反映する形で、全米貨物輸送協会(NMFTA)が発表した最新のトラック業界向けサイバーセキュリティ動向レポートでは、2025年のトラック業界における最重要課題の1つとしてサイバーセキュリティを挙げています。

トラックへのサイバー攻撃が及ぼす高額な損失

サイバーセキュリティの重要性がこれほどまでに高まっている背景には、商用車やトラックがサイバー攻撃を受けた際に発生する甚大な経済的損失があります。たとえば、新車のクラス8トラックの平均価格は10万ドル以上、ゼロエミッショントラックに至っては40万ドル以上に達することもあります。さらに、これらのトラックが輸送する貨物自体も数十万ドル相当の価値を持つ場合があります。つまり、サイバー攻撃によって商用車やその積載貨物が盗難・不正操作された場合、その被害額は極めて大きなものになるということなのです。

確かに、セミトレーラーそのものを盗むのは乗用車を盗むよりもはるかに困難です。しかし、今日のサイバー窃盗は、実際に車両を奪わなくても成り立ってしまいます。なぜなら、トラック輸送の運行を妨げることで、即座に深刻な影響を事業に与えるからです。つまり、車両をハッキングして無力化し、車両の解放と引き換えにフリート事業者や自動車メーカーに身代金を要求すれば十分なのです。このようなランサムウェア攻撃は、一般の乗用車では大きな金銭的効果は見込めないかもしれませんが、例えば50万ドル相当の生鮮食品を積んだ商用車のオーナーであれば、支払いに応じる可能性は高くなります。さらに、ランサムウェア攻撃が長期間にわたり、トラックフリート全体が数週間にわたり運用できなければ、運送会社によっては事業継続が不可能になるリスクすらあります。

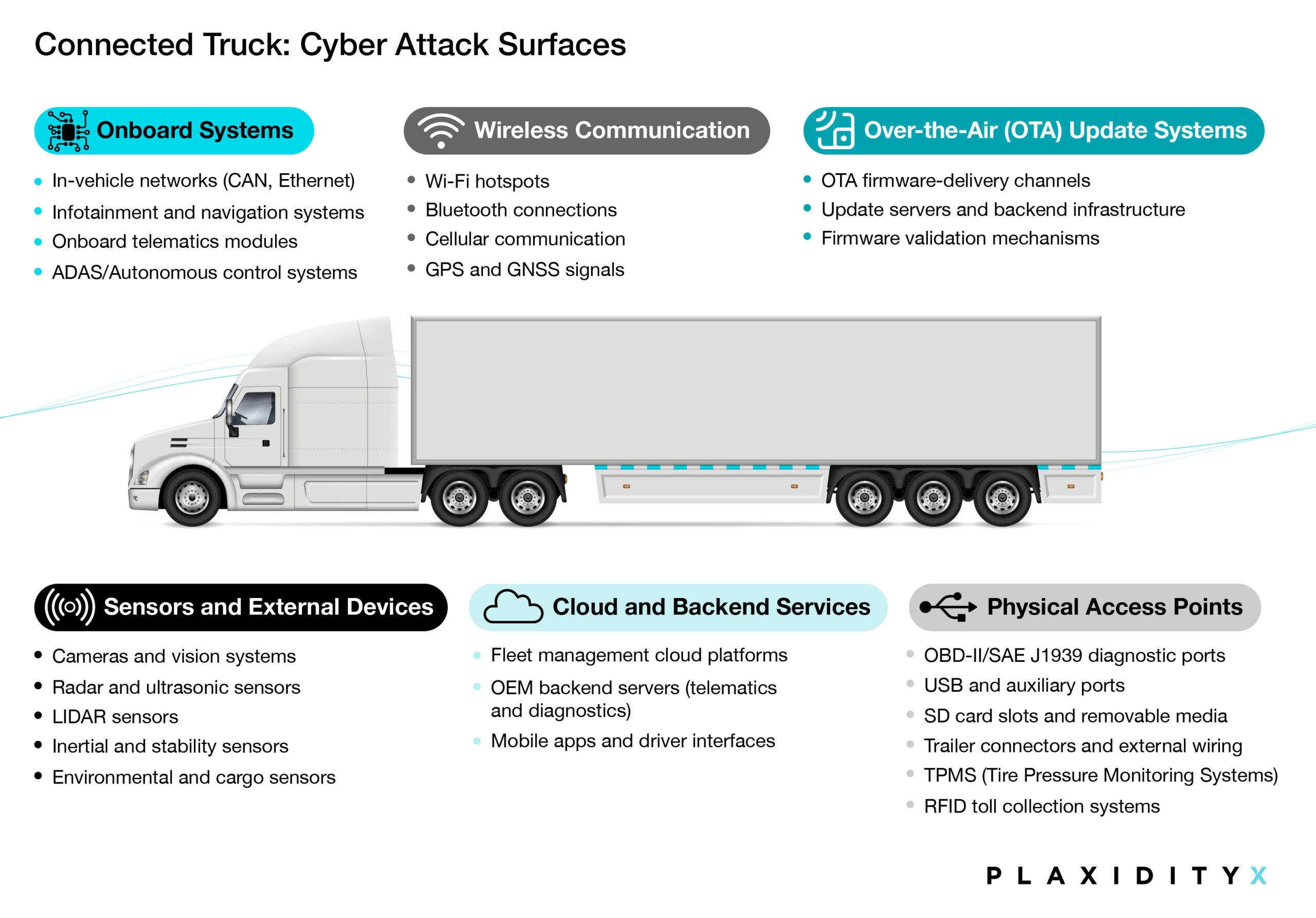

コネクテッドカーを上回る広範な攻撃対象領域

商用トラックには、フリート管理システムなどの複雑で大規模なコネクテッドシステムが搭載されています。これらのシステムの多くは地域ごとの規制によって義務付けられており、潜在的なサイバー脅威に対して広範な攻撃対象領域を生み出す要因となっています。実際、一部の運輸規制では、運転時間を記録するためのELD(電子記録装置)やその他のテレマティクス機器の搭載が義務付けられています。

こうしたサードパーティ製の機器は、多くの場合、車両の生産後にフリートの所有者によって後付けされます。そのため、これらのデバイスは自動車メーカー(OEM)のサイバーセキュリティ管理プロセスには含まれておらず、通常はサプライチェーンにも組み込まれていません。このため、OEMが車両全体のサイバー保護を確実に担保することは困難となり、結果として攻撃対象領域がさらに広がる要因となっています。

トラックがハッキングされたときの危険性

コネクテッドカーと同様に、コネクテッドトラックの分野でも日々新たなソフトウェアの脆弱性が発見されています。これらの脆弱性を悪用して、ハッカーがブレーキやステアリングなどのセーフティ関連システムや制御システムを侵害したり、また個人情報などへ不正アクセスする恐れがあります。

大型商用車はその巨大なサイズと重量ゆえに、万が一ハッキングによって重要な車両システムが乗っ取られた場合、その被害や危険性は大きくなります。たとえば、15トンのセミトレーラーが高速走行中に衝突事故を起こせば、生命に関わる危険性が想起されますし、そのサイズのトラックが危険な薬品を輸送していた場合には、さらにひどい被害をもたらす恐れがあります。

将来的に自動運転トラックの普及が進めば、精巧に仕組まれたハッキングによって都市全体の物流に影響する事態も想定されます。また、想定されるシナリオとして、犯罪者やテロリストにより複数のトラックが同時に橋や主要な高速道路のジャンクションで停止または立ち往生させられた場合、救急隊や警察といった緊急車両が特定の地域や重要インフラ施設にアクセスできなくなる恐れがあります。

データプライバシーもまた、重要な懸念事項のひとつです。現在のトラックは、膨大な量のデータを生成・収集しており、その中にはビジネス上の機密情報や個人に関するデータも含まれています。ハッカーは脆弱性を悪用して、トラックが輸送している貨物の内容、配送スケジュール、さらには運転手に関連する個人識別情報(PII)などのデータへ不正アクセスする恐れがあります。

トラックの電子記録装置(ELD)を標的としたハッキング

商用トラック特有のハッキングシナリオとして考えられるのが、ELD(電子記録装置)の不正操作や無効化です。国によっては、ドライバーが1日に運転できる時間の上限が法令によって規定されており、その運転時間はELDによって自動的に記録されます。しかし、もしこのELDが改ざん・無効化された場合、ドライバーはシステムをごまかして、1日の上限を超えた運転時間を記録することが可能となってしまいます。こうした不正行為により、公共の安全を脅かすということ以外にも、フリートオーナーに対しても法的責任や罰金などが発生する恐れがあります。

商用トラックメーカーが検討すべきサイバーセキュリティ対策

UNR 155 や ISO/SAE 21434 に代表される自動車サイバーセキュリティのために規定された新たな規制・標準は、コネクテッドカーやトラックをサイバー攻撃から保護し、車両の安全性を確保することを目的としています。残念ながら、これまで確認できる限り、これらの規制は比較的低いセキュリティレベルを設定しています。規制の求める要件を単に「チェックボックスを埋める」形で満たすだけでは、実際の脅威に対して車両を防御するには不十分であることが近年急増している車両へのサイバー攻撃からも明らかです。

増大するサイバー脅威から自社のフリートを守るために、トラックメーカーは専用のサイバーセキュリティ保護メカニズムを導入する必要があります。乗用車および商用トラック向けにサイバーセキュリティソリューションを実装してきた経験から、こうした戦略を構築する上での基本的な要素を以下にご紹介します。

セキュリティ・バイ・デザインの導入

「セキュリティ・バイ・デザイン」のアプローチは、自動車ソフトウェア開発のあらゆる段階においてセキュリティ対策を自動的に組み込むことを目的としており、トラックメーカーはセキュリティを強化するとともに、開発サイクルの短縮を図ることが可能になります。開発初期のアーキテクチャ設計段階から、実際のコーディング前までに潜在的な脅威や脆弱性を事前に特定・把握するため「脅威分析およびリスク評価(TARA:Threat Analysis and Risk Assessment)」を実施することが重要です。さらに、TARAプロセスを自動化することで、OEMは品質の向上と市場投入までの時間短縮を同時に実現でき、トラックのライフサイクル全体にわたってTARAを継続的に更新していくことも可能になります。

車載IDPS(侵入検知・防御システム)の組み込み

自動車向けに特化した高度な侵入検知·防御システム(IDPS:Intrusion Detection and Prevention System)は、トラックの車載ネットワークやECU(電子制御ユニット)をサイバー攻撃から保護する手段です。自動車用IDPSは、車載通信をリアルタイムで監視し、あらかじめ定義されたルールに基づいて異常な通信を検出します。不審なトラフィックはリアルタイムで遮断されるか、クラウド上のフリート監視セキュリティオペレーションセンターに送られ、分析と対応が行われます。IDPSは自動車のイーサネットやCANネットワークの保護以外にも、テレマティクスやインフォテインメントなどの外部と接続するホストECUの保護にも適用可能です。

脆弱性の特定と対策のためのペネトレーションテストの実施

ペネトレーションテストは、開発ライフサイクル全体を通じて、車両のソフトウェアおよびハードウェアに潜む脆弱性を特定するための一般的な手法です。トラックメーカーは、ECUレベルおよび車両レベルでのテスト、またコードレビューに対応した自動車向けペネトレーションテストサービスやツールを活用すべきです。また、既知の自動車テストケースに基づく自動化ファジングテストを導入することで、開発初期段階においてゼロデイ脆弱性やコンフィグレーションミスを発見することが可能になります。

脆弱性のスキャン

コネクテッドトラックのセキュリティ確保と規制への適合を実現するためには、車載ソフトウェアにおける脆弱性の発見と緩和が重要です。そのためには、サプライチェーン全体にわたるすべてのソフトウェアコンポーネントに対し、サイバーセキュリティの状況を可視化できる脆弱性管理ツールが有効です。こうしたツールは、AUTOSAR、Linux、Androidなどのバイナリからのソフトウェア部品表(SBOM:Software Bill of Materials)の自動抽出に対応し、さらに既知および私的な脆弱性データベースに基づく継続的な脆弱性スキャンを実施できる必要があります。

商用車フリートの保護に向けたVSOCの確立

多くの商用トラックOEMは、リアルタイムでサイバー攻撃を監視・分析・対応するために、専用の車両セキュリティオペレーションセンター(VSOC:Vehicle Security Operations Center)の構築を進めています。

これらのVSOCは、車両フリートに搭載されたセンサーやコンポーネントから生成される非常に多くのデータを収集・分析するXDR(Extended Detection and Response)プラットフォームを使用しています。高度なAI分析技術を用いてデータを分析、異常を検出し、サイバーアナリストが迅速な調査と対応を実行できるようインサイトを生成します。

トラックフリートのサイバーセキュリティ対策に最適なプロセスの確立やふさわしいツールの導入をご検討中ですか?ぜひお気軽にお問い合わせください。

執筆:2025年04月16日