自動車ソフトウェアサプライチェーンの保護:脆弱性管理を効果的に行うためのシフトレフトの実践

はじめに

自動車業界のデジタルトランスフォーメーションにより、車両は複雑でコネクテッドなエコシステムとして再定義されています。この変化により、イノベーション、性能、ユーザー体験の面で大きな価値をもたらしています。しかし同時に、車両のライフサイクル全体を通じて厳格かつ継続的な管理が必要となる重大なサイバーセキュリティリスクも伴います。

脆弱性管理はもはや任意の取り組みではなく、自動車のサイバーセキュリティにおける不可欠な要素となっています。現代の車両は、コネクティビティ、API、サプライチェーンの統合によって攻撃対象領域が飛躍的に拡大しており、安全性とコンプライアンスを確実なものにするためには、脆弱性への対処を初期段階から継続的に行う必要があります。

このブログ記事では、自動車業界における積極的な脆弱性管理の必要性について検討します。また、開発サイクルの初期段階からセキュリティ対策を組み込み、量産後もそれを継続しながら、新たに規定された国際的なコンプライアンスの順守にも対応できる実践的アプローチについても概要を説明します。

不可欠な脆弱性管理

コネクテッドカーには、100個以上の電子制御ユニット(ECU)や数千のサードパーティ製ライブラリが統合されていることが多く、新たな攻撃経路となっています。脆弱性には、CANバスの配線から不正に侵入するといった車両への直接のアクセスを必要とする攻撃から、モバイルアプリケーションやバックエンドAPIを悪用するリモート攻撃まで、さまざまな形態があります。

近年の事例は、リモート攻撃がとりわけ深刻な懸念であることを示しています。というのも、それらは各車両だけではなく、影響の規模が広範囲にわたる恐れがあるからです。一回でも不正アクセスに使用されたことのある脆弱性が放置された場合、数千台の車両に同時に影響を与える恐れがあり、ドライバーの安全やデータプライバシーに直接的な影響を及ぼす恐れがあります。

国際的な規制当局もこの問題に注目しています。UNR 155およびISO/SAE 21434は、開発、製造、量産後の各段階を通じた脆弱性の検出および緩和策などの継続的なサイバーセキュリティリスク管理を義務付けています。こうした枠組みは、型式認証および市場参入のためには脆弱性管理が不可欠であることを明確に示しています。

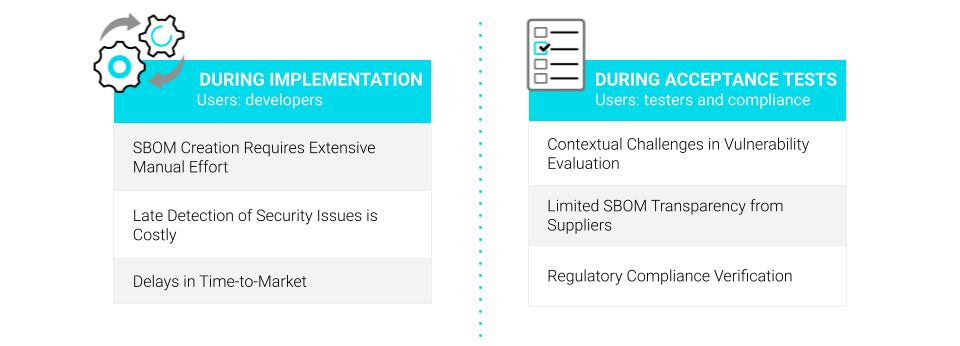

車両ライフサイクル全体にわたる課題

これまでセキュリティテストは開発プロセスの後半に実施されることが一般的であり、時として多大なコストと開発スケジュールへの負担が発生していました。製品の統合後に脆弱性を検出・修正する場合、コーディングプロセスで対処するよりもコストが何倍にも膨らむ恐れがあります。

さらに、サプライヤーやサードパーティ製ソフトウェアへの依存は、脆弱性の状況をさらに複雑にしています。開発チームにとって、詳細なソフトウェア部品表(SBOM)を作成する作業は多くの場合手動で行われ、ミスが発生しやすいプロセスとなっています。特に多数のライブラリやサードパーティ製コンポーネントを統合する場合、その傾向は顕著です。受け入れテストでは、サプライヤーが提供するバイナリの全容が見えないため、脆弱性を包括的に評価するうえでのさらなる障壁となります。

規制への準拠は、さらなる複雑さをもたらします。UN R155およびISO/SAE 21434は、脆弱性評価、緩和策の実施、継続的な監視に関して文書化を求めており、これにより大きな管理負担が生じます。

開発プロセスへの脆弱性管理の統合

脆弱性への対処は、早期かつ継続的に行うことが不可欠です。すなわち開発ワークフローの中に脆弱性スキャンを直接組み込むこと、いわゆる「シフトレフト・セキュリティ」と呼ばれる手法で、問題修正にかかるコストと複雑さを最小限に抑えることができます。

効果的なアプローチには以下があります。

- SBOMの自動生成

SBOMの作成を継続的インテグレーションおよび継続的デリバリー(CI/CD)パイプラインに組み込むことで、ソフトウェアコンポーネントの正確かつ最新のインベントリを確実に実施することができます。 - 継続的な脆弱性スキャン

自社開発コードとオープンソースコードの両方を早い段階でスキャンすることで、既知のCVE(共通脆弱性識別子)、ライセンスリスク、コーディングガイドライン違反を検出でき、統合前に的確な対策を講じることが可能になります。 - コンテキストに基づくリスク評価

開発段階でTARA(脅威分析とリスク評価)などのリスクモデルを取り入れることで、悪用のしやすさやシステムへの影響度に基づいて脆弱性を優先順位付けして対応することが可能になります。

サードパーティおよびバイナリコンポーネントへの対応

車両はサードパーティベンダーから提供されるソフトウェアへの依存をますます強めています。これらのコンポーネントに対するバイナリレベルのスキャンは、ソースコードを超えて脆弱性への可視性を確保するうえで極めて重要です。

主要な対策には以下があげられます。

- アセット中心の脆弱性マッピング

SBOMデータを特定のハードウェアおよびソフトウェアアセットに関連付けることで、より正確な脆弱性評価が可能になります。 - 継続的モニタリング

ソフトウェアおよびハードウェアの脆弱性を継続的にスキャンし、公開および独自の脆弱性データベースと組み合わせることで、最新の脅威インテリジェンスが可能になります。 - コンプライアンス報告の自動化

自動化により、UN R155のような規制フレームワークで求められるコンプライアンス報告書や根拠資料の作成に伴う管理負担を軽減できます。

動的SBOMを活用したリスクの優先順位管理

従来の静的SBOMは、ソフトウェアに含まれているライブラリの一覧を示しますが、これには実際のランタイムでの使用状況は反映されません。これに対処するのが動的SBOM(DSBOM)であり、実行時のライブラリ呼び出しを監視することで、どのコンポーネントが実際にアクティブで関連性があるかをリアルタイムで把握することができます。

たとえば、静的SBOMではアプリケーションから一度も呼び出されないライブラリに存在する脆弱性を検出する場合があります。一方、動的SBOMは、実際にロードされ使用されているライブラリに存在する脆弱性を明らかにします。この違いは、セキュリティ対策の効果的な優先順位付けにおいて極めて重要であり、リソースを最も効果の高い箇所に集中させることを可能にします。

動的SBOMの結果は、実行時のモニタリングの網羅性に直接依存します。動的解析において十分なテストカバレッジを確保することで、重要なライブラリの使用状況を正確に捉えることで、脆弱性の優先順位付けが実際の挙動と一致するようになります。

TARAに脆弱性データを連携

TARAは一度限りのプロセスではありません。新たな脆弱性が出現するたびに、TARAモデルを継続的に更新することが、システムリスクを正確に評価し続けるために不可欠です。動的および静的SBOM分析から得られるリアルタイムの脆弱性データをTARAに統合することで、最新の脅威状況を正確に反映した攻撃経路やリスク評価分析を可能にします。

この統合的なアプローチにより、緩和戦略の有効性が維持されるとともに、継続的なリスク管理に関する規制要件も確実に満たすことができます。

規制準拠とソフトウェアサプライチェーンのコンプライアンス

米国商務省産業安全保障局(BIS)の最終規則「Securing the Information and Communications Technology and Services Supply Chain: Connected Vehicles(和訳:情報通信技術およびサービスのサプライチェーン保護:コネクテッドカー)」など、新たに規定された国家安全保障関連の規制に準拠するには、単なる脆弱性管理以上の精密な対応が求められます。機密性の高い車両システムにおいては、ソフトウェアおよびハードウェアコンポーネントの出所を確認することが、輸出入規制を満たすために不可欠となっています。

堅牢なアセット管理ツールであれば、脆弱性スキャンだけでなく、コンポーネントの生産国についてもサポートできなくてはいけません。これにより、車両コンポーネントが規制に違反していないことを保証できます。生産地域の追跡と脆弱性管理を組み合わせた自動化ツールは、コンプライアンス報告を効率化し、リスクにさらされることを低減します。PlaxidityX(旧Argus Cyber Security)はすでに、Software Supply Chain Security製品を強化しており、SBOMをスキャンして規制対象のコンポーネントを検出し、自動車メーカーが新たな規制に準拠できるよう支援するレポートを作成できます。

まとめと提言

現代の車両に関するソフトウェアサプライチェーンのセキュリティを確保するには、継続的かつ統合的な脆弱性管理のアプローチが不可欠です。主な提言は以下のとおりです。

- 脆弱性スキャンを早期に組み込む

SBOMの生成と脆弱性スキャンを開発パイプラインに統合することで、コストを削減し、製品の市場投入までの時間を短縮します。 - アセットの可視性を広げる

バイナリスキャンおよび自動アセットマッピングを活用し、サプライヤーおよびサードパーティ製コンポーネントに対する包括的な可視性を維持します。 - 動的SBOMで優先順位を付ける

動的SBOM分析を活用して、実際のライブラリ使用状況を把握し、実際に使用されているコンポーネントに対策を集中させます。 - TARAモデルを継続的に更新する

リアルタイムの脆弱性データを用いてTARAモデルを継続的に更新し、進化する攻撃経路を正確に反映させます。 - 規制要件に準拠させる

脆弱性管理プロセスを文書化し、UN R155、ISO 21434、および各国のセキュリティ規制に沿った形で確実に運用します。

こうした方法と実際の応用事例についてさらに詳しく知りたい方は、ウェビナー「Blind spots from code to car: Hunting hidden risks in automotive software supply chains(和訳:車載ソフトウェアサプライチェーンに潜むリスク:見えない脅威を探る」をご視聴ください。

これらを採用することで、自動車メーカーおよびサプライヤーは規制への準拠を確実にするだけでなく、次世代のコネクテッドカーおよび自動運転車のセキュリティと信頼性も実現することができます。

執筆:2025年06月22日