自動車サイバーセキュリティ:急速に変化する規制状況への対応ガイド

過去10年間で、自動車業界は大規模なデジタル変革を遂げました。今日、ほとんどの自動車には、情報を送受信するためのコネクティビティ機能が組み込まれています。しかし、こうした利点には代償も伴います。コネクティビティからクラウドベースの機能、自動運転に至るまで、新しいソフトウェア技術により、自動車はこれまで以上にサイバーリスクにさらされています。

UNR 155やISO/SAE 21434などの自動車サイバーセキュリティ規制は、コネクテッドカーをサイバー攻撃から保護し、車両の安全性を確保することを目的としています。本ブログ記事では、急速に拡大する自動車規制の状況について、サイバーセキュリティマネジメントシステム(CSMS)に焦点を当て、そのようなシステムを導入する際の最善の方法について実践的なアドバイスを提供します。

高まる自動車サイバーセキュリティの必要性

コネクテッドカーとソフトウェア・デファインド・ビークル(SDV)は、今までの運転スタイルを一変させています。戦闘機の10倍のコード行数を持つ今日のSDVは、「車輪にコードが乗っている 」とも形容されます。

車両に搭載されるソフトウェアが多ければ多いほど、リスクは大きくなります。新しいソフトウェアの脆弱性は定期的に公表され、事実上すべてのブランドの何百万台もの自動車に影響を及ぼしています。ソフトウェアの脆弱性やオープンソース·コードをハッカーに悪用されると、セーフティクリティカルなシステム(ブレーキ、ステアリングなど)を侵害したり、個人データにアクセスしたり、あるいは遠隔地から自動車を始動させたりすることもできます。 例えば、最近公表された起亜コネクト·システムのソフトウェアの脆弱性では、ハッカーがGPS経由で車の位置を追跡し、ドアの開錠と施錠、エンジンの始動·停止などの操作が可能であることが明らかになりました。

このような課題は、今後ますます増加すると予想されます。自動運転車は、V2Xやその他のテクノロジーを使ってインフラや他の車と通信しながら、現在のSDVよりも数倍多くのコードを使用することになるためです。未来の自動車の安全性とセキュリティを確保するために、OEMは安全なソフトウェア開発プロセスを導入する必要があります。

規制当局の期待に対応すること

このようなリスクの高まりを受けて、近年、自動車のサイバーセキュリティ対策に関する標準や規制は大きく変化しました。特に、UNR 155/156やISO/SAE 21434は共に、サイバーセキュリティを考慮した開発プロセスや製品を確実にするために、自動車メーカーにとって事実上の指針となっています。

これらの規制やその他の世界的なサイバーセキュリティ指令は、OEMとそのサプライヤーが製品を開発・管理する方法に多大な影響を与えています。UNR 155は、潜在的なサイバー脅威を検知し、サイバー攻撃から車両を保護するためのリスクベースの管理フレームワーク(別名サイバーセキュリティマネジメントシステム、CSMS)の導入をOEMに求めています。

UNR155は、開発、生産、ポストプロダクションの各段階で実施すべきプロセスを規定していますが、そのようなプロセスを実行するために使用すべき特定のツールや製品については規定していません。UNR156は、ソフトウェア更新管理システム(SUMS)の要件を規定しています。これらの規制を合わせると、業界に新たな基準を設けることになり、OEMは自社の自動車がサイバーセキュリティとソフトウェア更新に関する厳格な基準を満たしていることを実証する必要があります。

ISO/SAE 21434 は、UNR 155 を補完する世界的な業界標準です。この規格は、コンセプト、製品開発、生産、運用、保守に関するサイバーセキュリティリスク管理のエンジニアリング要件を規定しています。ISO/SAE 21434は、乗り物や輸送手段を含む車両と自動車のセキュリティ保護に取り組み、サイバーセキュリティを車両の製品開発プロセスに統合するためのガイダンスを提供しています。

UNR 155とISO/SAE 21434の違い

UNR 155とISO/SAE 21434は密接に結びついていますが(例えばTARAに関して、ISO/SAE 21434はUNR 155から参照されています)、相違点もあります。以下の表はいくつかの重要な点についてまとめました。

| UNR 155 | ISO 21434 | |

| 目的 | サイバーセキュリティのホモロゲーションに必要なもの、OEMに義務付けられているものを規定する規制 | UNR155で要求されていることを達成する方法を示す標準であり、OEMとそのサプライヤの両方に適用 |

| 方法 | 具体的な脅威とそれに対応する緩和策を列挙し、OEMがこれらの要件に準拠していることを要求 | 脅威のリストを提供するのではなく、サイバーセキュリティリスクを特定し管理するためのプロセスベースのアプローチを提供 |

| 適用範囲 | EU、英国、日本、韓国を含むUNECE輸送協定・条約加盟54カ国に直接適用される義務的な規制 | 所在地域に関係なく、世界中のどの組織でも導入できるグローバルな非強制の標準 |

| 詳細レベル | サイバーセキュリティマネジメントシステム(CSMS)が存在するかどうかを評価するための一般的かつ目標ベースの要件 | コンセプト段階から廃車まで、車両のライフサイクルを通じてサイバーセキュリティを実践するための詳細なガイダンス |

| スケジュールと展開 | 2021年1月に発効、2022年7月、新型車には型式承認のためのCSMS認証取得が義務付けられ、2024年7月には、この要件がすべての新車(継続生産車種または新型車種にかかわらず)に拡大 | 2021年8月発行 、この標準は、60か国、82社から100人以上の専門家が協力して開発したものであり、自動車サイバーセキュリティエンジニアリングのためのより包括的なフレームワーク |

UNR155が規制要件を定めているのに対し、ISO/SAE21434は自動車サプライチェーン全体でこれらの要件を実施するための、より詳細な枠組みを提供していることがわかります。

UNR 155とISO/SAE 21434は規制のごく一部に過ぎない

現在、ほとんどの自動車メーカーは、UNR 155/156やISO/SAE 21434などのサイバーセキュリティ規制・標準に準拠する必要性を十分に認識しています。しかし、これらの規制や標準はごく一部に過ぎません。世界規模では、自動車業界に関連するサイバーセキュリティ規制、基準、ガイドライン、ベストプラクティスは数十にもなります。一部を以下に紹介します。

GB/T

中国版UNR155として知られているGB/Tは、すでに非常に成熟した段階にあり、2025年に発効する予定です。これらの規格は、電気自動車のリモートサービスと管理システムのサイバーセキュリティに関する要求事項と試験方法、車両のサイバーセキュリティに関する一般的な技術要求事項、車両ゲートウェイのサイバーセキュリティに関する技術要求事項と試験方法などを規定しています。

ASPICE for Cybersecurity

Automotive SPICE® (Software Process Improvement and Capability Determination)は、自動車業界が要求する品質と安全基準を満たすソフトウェア製品を開発するために、自動車ソフトウェア開発組織が従うべき一連のプロセスと手法を定義したものです。ASPICEは、要求事項の抽出からソフトウェアのテストと検証に至るまで、ソフトウェア開発ライフサイクル全体をカバーしています。サイバーセキュリティ対応のためにASPICEの拡張版が2022年2月に発行されました。OEMやサプライヤのベースラインとして機能するこの拡張版は、要求事項の抽出、サイバーセキュリティの実装、リスク処理の検証、リスク処理の妥当性確認など、サイバーセキュリティ評価の新たな分野を定義しています。

ENISA

欧州連合サイバーセキュリティ機関(ENISA)は、欧州全体で高いレベルで共通のサイバーセキュリティ基準を実現することを目的とした欧州連合の機関です。2004年に設立され、EUサイバーセキュリティ法によって強化されたENISAは、EUのサイバー政策に貢献し、サイバーセキュリティ認証制度によってICT製品、サービス、プロセスの信頼性を高めています。

NIST

NIST サイバーセキュリティ・フレームワークは、あらゆる規模の企業がサイバーセキュリティ・リスクをよりよく理解し、それを管理、低減し、ネットワークとデータを保護できるように支援するものです。NIST サイバーセキュリティ・フレームワークは、以下に示す5 つの中核的機能、あるいは柱に基づいて構築されています。 特定(Identify)、保護(Protect)、検知(Detect)、対応(Respond)、復旧(Recover)です。

OEMにとっての規制遵守の意味

UNR155は、2024年7月にすべての新車に対して発効されました。これに伴い、OEMはUNR155加盟国(EU加盟国など)で販売・登録されるすべての新車について、UNR155型式認証要件に適合していることを証明する必要があります。これは世界の自動車産業にとって大きな節目であり、自動車バリューチェーン全体にとって大きな重要な課題として、真摯に取組みが行われてきました。

OEMは現在、型式認証を取得するためにコンプライアンス準拠の証明が必要であり、ソフトウェアサプライヤに対しても、車両の設計、開発、運用、保守のプロセスにサイバー耐性を組み込むことを要求しています。

そして、この大きな変化が及ぼすビジネスへの影響はすでに現れています。昨年末、ポルシェはベストセラーのICEエンジン搭載SUV「マカン」の販売終了について、サイバーセキュリティ規制のため2024年春に欧州連合内の市場から撤退すると発表しました。ポルシェは、新しい規則に準拠するために必要なアップデートが非常に複雑かつ高コストになるためと説明しています。同様の動きは、VWやアウディの車種でも見られており、この例が特別なのではなく、その他の類似の発表のうちのひとつに過ぎないといえます。

サイバーセキュリティマネジメントシステム(CSMS)とは?

CSMSは、サイバーセキュリティの実践と対策が開発プロセスと車両ライフサイクルの各段階にわたって適切に適用されることを保証するために、組織のプロセス、責任、ガバナンスを定義する体系的なアプローチです。特定のセキュリティツールや1つの対策に焦点を当てることが多い従来の対策とは異なり、CSMSは組織のサイバーセキュリティリスクを管理するための包括的なアプローチとなります。CSMS の詳細な仕様は、UNR 155 の文書に記載されています。

CSMSの核となる構成要素には以下のものがあります。

- ポリシーと手順 – 脅威に積極的に向き合い、機密情報を保護するためのベストプラクティス、ポリシー、コントロールを策定。組織の業務全体を通じてサイバーリスクを特定、評価、対処するための構造的なアプローチ。

- リスク管理 -組織が製品やサービスのライフサイクル全体を通じて、サイバーリスクをタイムリーに特定、評価、軽減するシステムを構築。

- インシデント対応 – サイバーインシデント対応計画(CIRP)と呼ばれるサイバーセキュリティインシデントへの対応および管理プロトコルの策定。

現在、UNECE加盟国のOEMは、新車の型式認証を受けるためにCSMS適合証明書(CoC)を取得しなければなりません。CoCは、認定型式認証機関による厳格な審査プロセスを経て付与されます。

CSMSの導入方法

CSMSを確立し、規制コンプライアンスを達成することは、自動車サイバーセキュリティの知識、熟練したリソース、専用ツールを必要とする複雑な取り組みです。幸いなことに、ISO/SAE 21434は国際的に認知されたCSMSの実施ガイドラインを提供しており、多くのOEMやTier1サプライヤが参考にしています。

組織レベルでは、OEMは、ISO/SAE 21434の品質管理要件に沿った手順、方針、戦略など、組織レベルで開発および生産を監視するためのプロセスを整備する必要があります。これには、企業文化、トレーニング、意識などの分野があります。

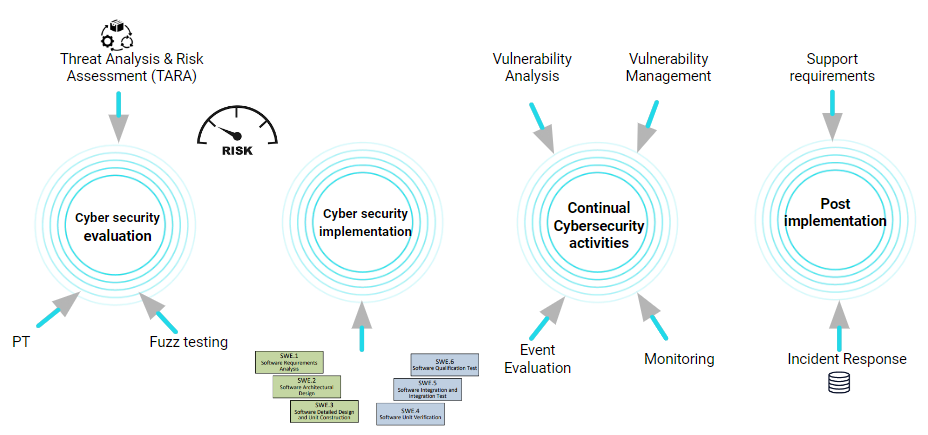

脅威分析とリスク評価(TARA)は、製品レベル(ECUなど)でのCSMS実装の最初のステップです。TARAは、車両アーキテクチャを分解し、重要なソフトウェア・コンポーネントを特定し、潜在的なサイバー脅威を評価し、これらの脅威の影響と実現可能性を分析します。このステップでは、リスクやギャップを明らかにするために、ペネトレーションテストやファジングテストが行われることが多くあります。OEMはTARAの結果を受け、(リスクの重大性に応じて)リスクと脆弱性を軽減するために必要な修正(すなわち、ソフトウェアへの変更)を実施します。このプロセスの最後のステップは検証と妥当性確認であり、システム全体が安全であり、すべての脆弱性にパッチが適用されていることを確認するための最終テストを含んでいます。このサイクル全体は、ISO/SAE 21434に明記されています。

CSMS導入の課題

自動車業界には複雑で特殊な課題があるため、ISO/SAE 21434に基づくCSMSを導入する際、OEMやTier1は重要な課題に直面します。

- 他の規格とのシームレスな統合: サイバーセキュリティは、OEMが準拠しなければならない多くの規格(ISO9001、ISO26262、ASPICEなど)の一つに過ぎません。CSMS は、他のすべての品質および安全規格と組織レベルでシームレスに連携している必要があります。

- 開発サイクルに影響を与えるサイバーセキュリティ: サイバーセキュリティは製品開発サイクルにも影響します。なぜなら、全体的な開発フローの中でセキュリティを実装する必要があるからです。ISO/SAE 21434では、サイバーセキュリティサイクルは継続的であるべきであり、生産段階とその後の段階をカバーすべきであると述べています。

- 自動車のサイバーセキュリティ専用ツールの必要性: OEMの企業ネットワークの保護に使用されている従来からあるITツールは、コネクテッドカー特有の課題に対応する機能を備えていません。自動車のサイバーセキュリティは開発段階もカバーする必要があるため、IT環境で使用される多くの一般的な標準(ISO27001など)、手順、ツールだけでは対応できません。

- サプライチェーンの統合: サプライヤは、自社のサプライチェーン全体でサイバーセキュリティの実践を確実に行う必要があります。これは、自動車のサイバーセキュリティ標準に精通していない可能性のあるサブサプライヤと取引する場合、問題となることもあります。

- 継続的な脆弱性管理: この規格では、自動車のライフ(10~15年)を通じて、継続的に脆弱性を監視、評価、緩和することを求めています。このようなプロセスを確立し、維持することは、複雑でリソースを多く必要とします。

- 文書化とトレーサビリティ: ISO/SAE 21434 は、サイバーセキュリティに関連する活動、決定、その理由について詳細な記録を求めています。このレベルの文書を維持し、トレーサビリティを確保することは、多くのサプライヤにとって大きな課題となります。

- リソースの制限: CSMSの導入には、多大な時間、人材、資金が必要です。多くのサプライヤ、特に小規模のサプライヤでは、規格のすべての要求事項を満たすために十分なリソースを割り当てることが困難であると感じるかもしれません。

- スキル不足:すべての製造業者が CSMS 導入に必要な社内リソースやサイバーセキュリ ティ分野の専門知識を持っているわけではありません。多くの OEM は、CSMS コンプライアンスを専門とする外部のコンサルタントやサービスプロバイダにプロジェクトを依頼しています。

- 認証プロセス: 認証監査の準備と実施は複雑で時間のかかるプロセスであり、コンプライアンス達成のために十分な準備と複数回の修正が必要になることもあります。

PlaxidityX(旧アルガス)が支援します

自動車のサイバーセキュリティ規制が複雑化する中、コンプライアンス達成には、自動車のプロセスに対する深く包括的な理解、自動車サイバーセキュリティのノウハウ、実績のあるコンプライアンス経験が必要です。

PlaxidityXのサイバーセキュリティ専門家は、車両レベルおよびECUレベルのCSMSおよび型式認証要件によって義務付けられたプロセスを確立するために、OEMおよびTier 1と多くのコンプライアンスプロジェクトを実施してきました。 ギャップ分析、プロセス定義、デプロイ、継続的なサポートなど、CSMS導入のための実証済みの手法により、自動車メーカーはサイバーリスクを最小限に抑えつつ、自動車セキュリティコンプライアンスを達成することができます。

自動車ペネトレーションテスト、 TARAとサイバーセキュリティアーキテクチャ設計、 UNR 155とISO 21434サイバーセキュリティコンプライアンスを含む包括的な自動車サイバーセキュリティサービスは 、自動車メーカーが製品開発と生産の各段階を通じてサイバーセキュリティプロセスを統合する支援をしています。

執筆:2025年03月24日