「CANインジェクション」による自動車盗難を防ぐためにOEMができること

Noam Herzenstein、プロダクトマーケティングディレクター

ここ数週間、MarketWatch、MSN、The Telegraphなどの自動車関連ウェブサイトや世界的なメディアは、自動車盗難の最新トレンドである「CANインジェクション」、より詳しい専門用語では「ヘッドライトCANインジェクション」と呼ばれるハッキングの手法に関するニュースでもちきりです。 自動車泥棒が、駐車中の車のエンジンを不正にかけて持ち去ることが簡単にできてしまったことで、車の所有者と自動車メーカーの双方に大きな不安をもたらしています。

このブログでCANインジェクションの仕組みと自動車メーカーに何ができるか、検証してみましょう。

自動車盗難と自動車の歴史はほぼ一緒

1919年、アメリカのダイアー法(National Motor Vehicle Theft Act)は、盗難車の州間輸送を連邦犯罪としました。最初の車両盗難防止装置である取り外し可能なステアリングホイールは、1920年代に市場に登場しました。これは、ドアロックが発明される前のことです。1950年代には自動車用アラームが普及し、その後、エンジンをかけるためにスマートキーフォブを所持する必要があるイモビライザーが登場しました。しかし、車上荒らしはすぐにこれらの技術に適応しました。車の持ち主の家に侵入してキーを盗むのではなく、無線でキーをコピーして車を乗っ取る方法を開発したのです。これに対抗するため、キーの無線信号を遮断する金属製のキープロテクターが開発されました。このように、自動車泥棒とセキュリティ専門家のいたちごっこが続いています。

最新の印象的な方法

このビデオを見てください。泥棒は車を壊さず、2分以内に2021年型トヨタRAV4の盗難に成功しています。彼らはスマートキーにアクセスすることはせず、代わりにヘッドライトに注目しました。より詳しく説明すると、バンパーを外し、ヘッドライトのプラグを抜いて配線にアクセスしたのです。最新鋭のセキュリティシステムを搭載したクルマに対して、どのようにヘッドライトの配線から侵入して盗むことができたと思いますか?CANネットワークのセキュリティ専門家であるケン・ティンデル博士は、自身のブログでその謎を説明しています。泥棒は「CANインジェクション」と呼ばれる手法を使って、車のロックを解除し、イモビライザーをバイパスしてエンジンを始動させたのです‐しかも、鍵を使わずに、2分以内にすべての作業を終わらせています。

CANとは、どのようなもので、どのように侵入されるのか?

コントローラエリアネットワークは、CANバスとも呼ばれ、何十年も前からある一般的な車両ネットワークプロトコルです。複雑な専用配線を必要とせず、電子制御ユニット(ECU)同士の通信を可能にします。最新の自動車には、ブレーキ、エアバッグ、インフォテイメント、ドアロック、エンジン、そしてご想像の通り、ヘッドライトなど、あらゆる電子部品を制御するECUが100個以上搭載されていることがあります。自動車に使用されるECUは複数のネットワークに接続されており、通常、ゲートウェイとして機能する特殊なECUで互いに接続されています。では、ハッカーはどのようにしてこのネットワークに侵入するのでしょうか。コネクテッドカーでは、技術のあるハッカーはECUのソフトウェアコードの脆弱性を突いて、リモートで車に侵入しようとすることがあります。しかし、今回の 「ヘッドライト泥棒」は、リモート接続を使用していません。その代わりに、ヘッドライトという物理的な侵入口を選び、バンパーを引き抜いてヘッドライトに接続するワイヤーを露出させ、配線にアクセスしました。そして、ハッカーはシンプルな電子機器(ダークウェブでプロの窃盗団が購入可能)をその配線に接続して、ネットワークに侵入しました。

「CANインジェクション」でスマートキーになりすます

自動車盗難の次のステップは、スマートキーになりすますことです。スマートキーは、自動車に鍵が本物であることを証明するために、暗号化されたメッセージを交換するように設計されています。暗号を解読するのは大変な作業であるため、泥棒は脆弱性のある経路を攻撃します。CANバスに侵入し、鍵の有効性が確認されたので、イモビライザーを無効にするように、という偽メッセージを送信するのです。そして仕上げに、次の偽メッセージをドアロックECUに送信して、車のロックを解除させ、車に乗り込んで走り去ったのです。

CANインジェクションの引き起こす問題

CANインジェクションを使った盗難は、盗難車のオーナーに苦痛をもたらしますが、OEMにとっても大きな問題です。車が盗まれやすいという評判を得たOEMが受ける金銭的ダメージは大きく、特定のメーカーやモデルの販売に影響を及ぼす可能性があります。この問題に対処するために物理的なリコールが必要な場合、OEMのコストは大きく膨らみます。盗難の増加は、保険金を支払わなければならない保険会社にとっても大きな問題になります。最終的には、保険会社が保険料の値上げを余儀なくされ、最悪の場合、盗難の多い地域では特定の車の保険加入を拒否されるなど、最終的に消費者にしわ寄せがいくことになります。

OEMの反撃方法

非常に効果的で簡単に実施できる対策として、車両のCANネットワークに侵入検知・防止システム(IDPS)を導入することができます。IDPSソフトウェアはコンピュータネットワークを監視し、悪意のある車載通信を検出します。

IDPSは、通信の不規則性や想定された順番から逸脱した場合、これを認識します。これは、次のようないくつかの場合で検知できます:

- メッセージの内容 – 各メッセージには、あらかじめ定義された構造と許容値のセットがあります。IDPSは、この構造および値に違反した場合に、それを検出することができます

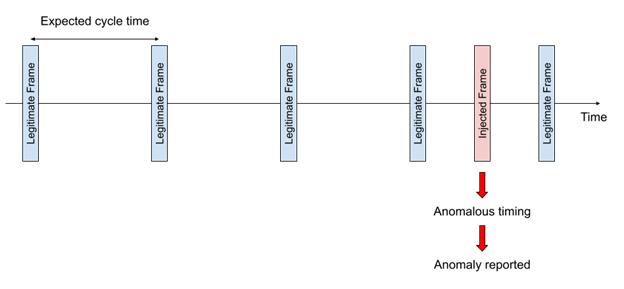

- メッセージ送信タイミング – CANバス上の各メッセージには、それぞれ送信方法と想定される間隔があります。例えば、周期的なメッセージは、サイクルタイムごとに1回だけバス上に表示されることが期待されます。このタイミングから逸脱した場合、たとえメッセージがうまく構成されていたとしても、IDPSによって検出されます(下図参照)。

- パターン認識 – 特定のプロセスや特定の攻撃を想定すると、メッセージの既知のパターン(またはその欠如)を確認することが期待されます。IDPSは、このようなパターンを検知し、必要に応じて警告するように設定することができます。

ソフトウェアソリューションであるIDPSは、ハードウェアの追加や物理的な変更を必要とせず、ソフトウェアアップデートによりデプロイすることが可能です。さらに重要なことは、すでに路上を走っている車両にもOEMがこの保護機能を導入できることです。

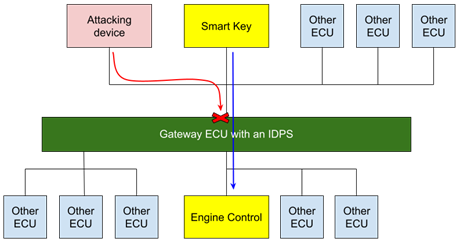

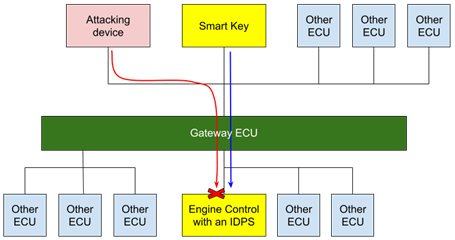

車両のアーキテクチャに応じて、IDPSをゲートウェイECUに実装し、重要なECUへ攻撃が広がるのを阻止するか、または、重要なECU自体に実装することが可能です。

下図は、IDPSをゲートウェイに配置した場合の攻撃防止を示したものです。送信された偽メッセージはゲートウェイに到達し、エンジン制御ECUなどの重要なコンポーネントに到達する前にブロックされます。

また、IDPSがエンジン制御ECUに実装されている場合、不正なメッセージはゲートウェイを通過することになります。しかし、エンジン制御ECUのIDPSは偽メッセージを検知してブロックするため、例えば、イモビライザーが車の始動をすることはありません。

どちらの場合も、重要なECUは悪意のあるメッセージの影響を受けないため、泥棒は実際には何もできません。

追加で検討すべき防御層

車載IDPSは、悪意のあるメッセージを検出し、重要な車両部品に影響を与えるのを防ぐ、最初の防御ラインです。さらに、OEMが導入できる追加の防御層があります:

- 車両脆弱性管理 – このツールは、車両のソフトウェア部品表(SBOM)を継続的に分析し、公開または非公開の脆弱性を検出します。自動車のサイバー攻撃は通常、1つまたは複数のソフトウェアの脆弱性を悪用して、自動車内のコンポーネントに侵入し、侵害することで発生します。新たに発見された脆弱性に対し、定期的に対処することで、ハッカーの侵入はより困難になります。

- 車両セキュリティ・オペレーション・センター(VSOC)による車両監視 – OEMはVSOCを使用して数百万台ものコネクテッドカーを監視し、機械学習アルゴリズムを活用して異常を検知し、サイバーセキュリティ関連のインシデントを発見します。

自社に最適なソリューションがわからない場合、プラクシディティ エックス(旧アルガス)の自動車サイバーセキュリティの専門家が、特定の車両アーキテクチャを分析し、最適な提案をいたします。

執筆:2023年04月25日